Kims cyberkrigere

Hackerarmeen til Kim Jong-un plyndrer banker og bitcoin-børser over hele verden. Byttet finansierer regimets overlevelse, til tross for sanksjonene. Og i tilfellet krig kan cyber-krigerne lamme viktig infrastruktur i utlandet.

Kwak Kyoung Ju kjemper mot angripere som han ikke kan se. De lurer i det uendelig store cyberspace. Deres angrep blir ofte først oppdaget når det er for sent. Og likevel føler han en merkelig fortrolighet med motstanderne. Nesten som om han levde sammen med dem under samme tak.

33-åringen er cyberanalytiker. Han jobber ved Financial Security Institute i nærheten av Seoul, i en organisasjon som skal beskytte sør-koreanske banker mot hackere. Det er Kwaks oppgave å sikre og analysere spor. Han samler inn elektroniske fingeravtrykk som angriperne etterlater seg og dermed ufrivillig forteller noe om seg selv.

Han røper nesten ingen detaljer om sin virksomhet, sin arbeidsplass, sine kunder og kolleger. Hemmeligholdet har sine gode grunner: Kwak sammenligner seg selv med en etterforsker som utspionerer terrorister. Han vil ikke gi noen hint om hvor tett han har greid å komme inn på dem.

Observerer cyberangrep

Dag inn og dag ut observerer han cyberangrep på banker i Sør-Korea. Han har analysert tusenvis av programkoder. For legfolk er de bare en uforståelig mengde av tegn, men Kwak leser dem som en signatur som avslører noe om programmereren. Slik har han funnet ut at hackerne arbeider i en lignende rytme som han selv. Og at de blir stadig mer utspekulerte – og stadig farligere.

Kwak henter fram en datagrafikk som viser angrepene i løpet av døgnet. Klokken ni om morgenen starter de, midt på dagen er det én times pause. Fra klokken 17 til 19 faller kurven ned igjen.

– Antakelig setter hackerne pris på lange middager, sier Kwak.

Så øker aktiviteten igjen. Hackerne fortsetter åpenbart med sitt arbeid etter at de har spist, før de gir seg ut på kvelden.

Kurven viser også noe annet. De lever i samme tidssone som Kwak. Det er bare ett av flere tegn på at den usynlige motstanderen kommer fra Nord-Korea. Motstanderen, det er hackerarmeen til diktatoren Kim Jong-un.

«Det blir stadig flere angrep», forklarer Kwak.

Offisielt får han ikke lov til å snakke om hackerne fra Nord-Korea. Derfor sier han bare:

«I disse dager er det hovedsakelig «Andariel» som står bak».

«Andariel» er en kvinnelig demon i det populære dataspillet «Diablo» hvor det går om å bekjempe monstre – og det er navnet til en nord-koreansk hackerenhet.

Det er hans mål å kunne ødelegge motstandernes infrastruktur i en nødsituasjon

For fattig til å være cybermakt?

Nordkoreanerne oppfører seg stadig mer dristig i det sørkoreanske nettet. Og ikke bare der. De slår til over hele verden – fra California og Polen til Bangladesh. Åpenbart under trykket av de internasjonale sanksjonene, med hvilke landet skal tvinges til å gi opp sitt atomvåpen- og rakettprogram, angriper det nordlige Korea banker og bitcoin-børser – for å skaffe seg inntekter. Opptil én milliard dollar årlig, godt over 8 milliarder kroner, vil regimet kunne rane til seg, ifølge estimater.

Riktignok har den politiske situasjonen på den koreanske halvøya roet seg noe siden Kim Jong-un tilbød Sør-Korea i sin nyttårstale å starte bilaterale samtaler, og at de to landene ble enige om at Nord-Korea skal sende idrettsutøvere til OL i Pyongyang, men de lønnsomme cyberangrepene fortsetter.

Og det fra Nord-Korea, av alle land, som lenge ble sett på som teknologisk tilbakestående. Et land med 1024 IP-adresser hvor de fleste av dets 25 millioner innbyggere ikke har tilgang til internett. Inntrykket har vært en slags mafiastat som skaffer seg, med heller gammeldagse metoder som pengeforfalskning, narkotikahandel og våpensmugling, den nødvendige valutaen for sitt atomvåpenprogram. Landet virket for fattig til å kunne bli fryktet som cybermakt.

Økende uro i den vestlige verden

Men i mellomtiden er vestlige etterretningstjenester blitt urolige, i lys av den hyppigheten Kims cyberkrigere infiltrerer regjeringer, banker og selskap verden over – og av deres ubestridelige tekniske innsikt. Det kan være at Nord-Korea ligger noe bak i utviklingen, men landet bruker enormt med energi og ressurser i utdanningen til «hackeretterveksten». Landet truer ikke lenger verdenen bare med sine atomvåpen.

Det blir mer og mer tydelig at landet vil være i stand til å angripe livsnødvendig infrastruktur, og med dette delvis kunne lamme økonomien til land som Sør-Korea, Japan og USA.

Akkurat som atomvåpnene, gir hackerangrepene det fattige landet en forholdsvis rimelig mulighet til å utjevne Sør-Koreas og USAs teknologiske forsprang når det kommer til konvensjonelle våpensystemer. Kim skal en gang ha kalt dem sitt «magiske våpen».

Allerede på 90-tallet oppdaget Kim Jong-il, faren til den nåværende makthaveren, betydningen av denne nye krigføringen. De første nordkoreanerne ble sendt til Kina for å lære seg hacking. I dag blir de største talentene utdannet til hackere allerede i ungdomsskolen.

– Fordi de ikke har fri tilgang til internett, lærer de ofte deler av kompliserte programmer utenat, sier en sør-koreansk ekspert med tydelig respekt. Ved ICPC, høyskolenes internasjonale programmererkonkurranse, lå studentene fra Kim-Chaek-universitetet i Pyongyang langt framme på resultatlistene.

Et mektig, militært våpen

Én som var med på å utdanne Kims cyberspioner, er Kim Heung Kwang, en gang professor i informatikk. 57-åringen flyktet fra Nord-Korea etter å ha blitt tatt med cd-plater som inneholdt tv-serier og e-bøker fra Sør-Korea. I mellomtiden har han grunnlagt en organisasjon i Seoul som støtter nordkoreanske intellektuelle.

– Til å begynne med var Nord-Korea først og fremst opptatt av å knekke koder og få tak i hemmelige dokumenter, sier Kim Heung Kwang.

Men den nåværende diktatoren gjør cyberangrepene til et mektig, militært våpen.

– Det er hans mål å kunne ødelegge motstandernes infrastruktur i en nødsituasjon, som kjernekraftverk og gassrørledninger.

Risikoen virker ekte: Allerede for rundt tre år siden greide hackere å trenge seg inn i dataanlegget til Korea Hydro & Nuclear Power, operatørselskapet til de sørkoreanske atomkraftverkene. De utførte riktignok ingen sabotasje, men de beviste at de vil være i stand til å sørge for kaos og usikkerhet. Det er den gamle taktikken som regimet alltid har fulgt: å skremme motstanderen, eller sette den ut av spill.

I Taiwan alene forsøkte angriperne å rane til seg 60 millioner dollar

Sør-Korea – et lett cyberterror-bytte

For Kims hackere er det spesielt lett å trenge inn i Sør-Korea. Ikke bare av kulturelle og språklige årsaker. Landet har et raskt internett og er så tett koplet sammen som nesten ingen annen økonomi. Nesten alt blir styrt digitalt – fra kloakksystemer til atomkraftverk og forsvarsraketter. Det gjør Sør-Korea til et lett mål for cyberterror.

Gruppen «Andariel», som følges av hackerjegeren Kwak, angrep i mars i fjor 63 minibanker i Sør-Korea. Hackerne utnyttet svakheter i programvaren for å stjele opplysninger fra rundt 300.000 kunder. Senere skal de ha forsøkt å selge dem på det svarte markedet i Kina.

Kodene, som de digitale pengeranerne brukte, støttet mistanken om at de var på farten i det sørkoreanske nettet, på oppdrag fra Kim-regimet. For påfallende like spor hadde de etterlatt seg rundt ett år tidligere da de brøt seg inn i det «integrerte datasenteret» til det sørkoreanske forsvaret. Under dette angrepet skal de ha «skummet» 235 gigabyte med hemmelige opplysninger. Det tilsvarer rundt 15 millioner ark med trykt papir.

Blant det virtuelle tyvegodset befant også planene for hvordan det sørkoreanske militæret og USA ville ta ut ledelsen i Pyongyang seg – i tilfellet krig. En pinlig hendelse som fant sted under den forrige regjeringen, men som først ble kjent for kort tid siden fordi en representant fra det demokratiske partiet gikk til mediene med det.

Også blåkopier av vingene til kampflyet F-15 som ble produsert i Sør-Korea, skal ha falt i hendene til cyberspionene. Og Daewoo-verftet, ett av landets viktigste våpenselskap, ble frastjålet tegninger som skulle brukes til byggingen av krigsskip.

For lengst en global fare

De digitale angrepene fra nord har for lengst blitt til en global fare. For tiden finnes det ingen internasjonal konferanse om cybersikkerhet hvor Nord-Korea ikke spiller en fremtredende rolle. Landet anses som en av de største truslene i cyberrommet. Og det henter inn forspranget til andre cyber-offensivmakter som Kina og Russland.

Muligens har Nord-Korea også fått drahjelp for sine offensive dataoperasjoner av Iran. Det mistenker i alle fall vestlige etterretningstjenester. Bevisene er først og fremst av teknisk natur. Det finnes påfallende likhet med skadeprogrammene som blir brukt. Dessuten inngikk de to landene i 2012 et vidtrekkende teknologi-partnerskap.

Ledelsen i Pyongyang er «alt annet enn gal», sier Priscilla Moriuchi, en amerikansk Nord-Korea-ekspert. Hun observerer det isolerte landet for Recorded Future, et US-firma som har spesialisert seg på dataanalyser og fareprognoser. For Kim-regimet handler det om å sikre sin egen overlevelse. På grunn av landets svake økonomi og underskudd på konvensjonelle våpen, har det bestemt seg for en aggressiv, asymmetrisk krigføring.

Dette omfatter ikke bare cyberspionasje og sabotasjeaksjoner, men også digitale røvertokter.

Hvor profesjonelt, og i hvilket omfang Kims onlinekrigere går fram, viser et angrep på polske banker for litt over et år. De etterlot seg en skadelig kode på nettsiden til finanstilsynet. Når bankansatte gikk inn på den, ble deres datamaskiner infisert. Det skjedde hos over 20 banker, oppdaget IT-sikkerhetsfirmaet Symantec senere. Spor etter den skadelige programvaren ble også funnet hos den amerikanske filialen til Deutsche Bank, Den europeiske sentralbank og sentralbankene til Mexico, Venezuela og Tsjekkia.

Angriper banker

I fjor høst ble banker i Nepal og Taiwan rammet. I Taiwan alene forsøkte angriperne å rane til seg 60 millioner dollar. Framgangsmåten ledet etterforskerne straks til angrepene i Polen – og til det mest spektakulære digitale bankranet så langt: Det fant sted i begynnelsen av 2016 da det ble stjålet mer enn 81 millioner dollar fra sentralbanken i Bangladesh. Skaden ville kunne vært betydelig større, for angriperne prøvde å få med seg over 950 millioner dollar.

Som døråpner brukte hackerne svake punkter i programvaren til Swift – det internasjonale penge![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) overføringssystemet som over 10.000 finans

overføringssystemet som over 10.000 finans![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) foretak over hele verden er koblet til. Swift gjaldt lenge som sikkert. Det sørger vanligvis for at banker kan overføre penger verden rundt, og det uten problemer. Men ofte blir banker som bruker programvarer med svakheter hacket, sier en ekspert i Seoul. Altså de svakeste leddene i nettverket.

foretak over hele verden er koblet til. Swift gjaldt lenge som sikkert. Det sørger vanligvis for at banker kan overføre penger verden rundt, og det uten problemer. Men ofte blir banker som bruker programvarer med svakheter hacket, sier en ekspert i Seoul. Altså de svakeste leddene i nettverket.

Amerikanske etterforskere og IT-sikkerhetseksperter anklager Nord-Korea for dette globale ranstoktet. Deres undersøkelser tyder på en felles «håndskrift» fra et knippe hackerne som er ytterst aktive. Til og med visesjefen til ellers så diskrete NSA, det Nasjonale sikkerhetsbyrået i USA, erklærte på en sikkerhetskonferanse våren 2017 overraskende åpenhjertig at en stat helt åpenbart plyndrer banker: «Det er en alvorlig sak!».

Også politiske og strategiske mål

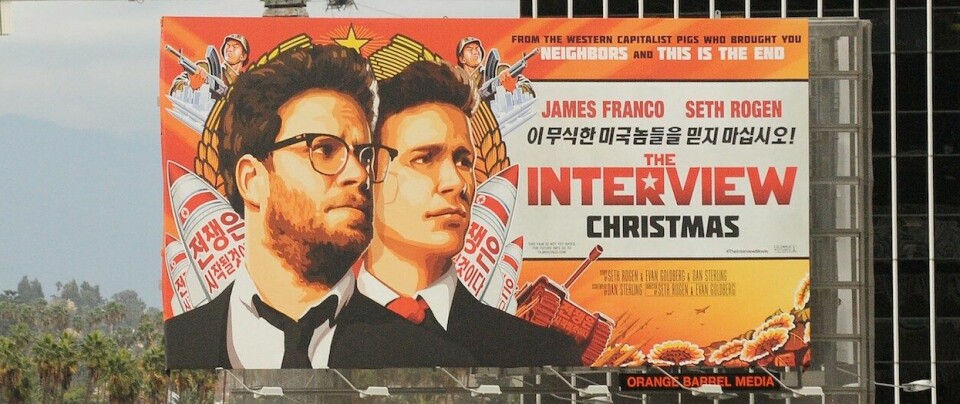

Etterforskerne trekker en direkte linje fra de nyeste hendelser til det spektakulære hackerangrepet på filmstudioet Sony Pictures i 2014. Da lammet en gruppe, som kalte seg «Guardians of Peace», de fleste datamaskinene til filmselskapet. Den stjal og spredte bedriftsintern e-post og personlige opplysninger til de ansatte på nettet. Det samme skjedde med upubliserte filmer og prosjekter.

Hackerne krevde at Sony ga avkall på kinopremieren til «The interview», en komedie som handlet om et attentat på Kim Jong-un. Angrepet på Sony, som den daværende presidenten Barack Obama holdt Nord-Korea uvanlig raskt og tydelig ansvarlig for, viste: Kims hackere er ikke bare opptatt av penger, men de har også politiske og strategiske mål.

I det samme året ble også datamaskinene til det britiske filmstudioet Mammoth Screen hacket på en lignende måte. Selskapet ville produsere et tv-drama med tittelen «Opposite Number». Det skulle handle om bortføringen av en vitenskapsmann innen kjernefysikk – av Nord-Korea.

De cyberkriminelle i statstjenesten er dessuten på nett-tur som løsepenger-utpressere. Til det bruker de såkalt ransomware. «WannaCry»-angrepet som lammet over 200.000 datamaskiner i rundt 150 land i mai i fjor, hører til de hittil mest katastrofale digitale utpressingene.

Like før jul gikk Tom Bossert, rådgiver i det amerikanske sikkerhetsbyrået (NSA), offisielt ut og gjorde Kim-regimet ansvarlig for WannaCry. Han kunngjorde også at Facebook og Microsoft er direkte involvert i USAs forsvarsaksjoner. Ifølge det skal Facebook i desember ha slettet konti som hadde blitt brukt til cyberangrep. Også Microsoft skal ha truffet tiltak for å avverge hackerforsøk.

Allerede i juni hadde etterretningen i USA i tillegg publisert en felles teknisk analyse fra sikkerhetsdepartementet og FBI som konkluderte med at «cyberaktørene var direkte koblet til den nordkoreanske regjeringen». For US-![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) myndighetene var avsløringen ikke enkelt å svelge, for Kims hackere hadde benyttet seg av et svakt punkt i Windows ved navnet «Eternal Blue». Det samme svake punktet som NSA tidligere hadde utnyttet til egne angrep, og som hadde blitt stjålet og lekket. Det var et pinlig tilbakeslag for NSA.

myndighetene var avsløringen ikke enkelt å svelge, for Kims hackere hadde benyttet seg av et svakt punkt i Windows ved navnet «Eternal Blue». Det samme svake punktet som NSA tidligere hadde utnyttet til egne angrep, og som hadde blitt stjålet og lekket. Det var et pinlig tilbakeslag for NSA.

Løsepenger i kryptovaluta

Under bruken av utpressingsprogramvare oppdaget Kims hackere tidlig verdien av kryptovalutaer. Som ved WannaCry-aksjonen blir løsepengene som regel krevd inn i bitcoin, en pengeenhet som utelukkende eksisterer digitalt. Den blir ikke handlet gjennom banker, men sendt direkte mellom deltakerne. For regimet i Nord-Korea er krypto![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) penger ideelle for å omgå sanksjoner i den tradisjonelle finansbransjen. Den siste tiden desto mer fordi verdien av byttet har mangedoblet seg på grunn av stigende bitcoin-kurser.

penger ideelle for å omgå sanksjoner i den tradisjonelle finansbransjen. Den siste tiden desto mer fordi verdien av byttet har mangedoblet seg på grunn av stigende bitcoin-kurser.

Nord-Koreas cyberrøvere forsøker derfor også på andre måter å få tak i bitcoin: Blant annet så hacker de bitcoin-børser. I den siste tiden er det meldt om cyberangrep på flere sørkoreanske bedrifter hvor kunder kan kjøpe, selge og lagre bitcoin. Under et angrep som ble kjent i desember i fjor, skal hackere ha stjålet bitcoin til en verdi av sju millioner dollar. I mellomtiden har deres verdi økt til 82 millioner, på grunn av kursgevinster.

– Hvitvaskingen av penger ved hjelp av bitcoin blir utført på en stadig mer utspekulert måte, sier Choi Sang Myung, cyberspesialist hos Hauri, en produsent av antivirus-programvare i Seoul.

Bitcoin som hackerne har greid å rane til seg, blir delt opp i veldig små digitale enheter slik at det er nesten umulig å spore dem. Ofte «veksler» de dem også inn i andre kryptovalutaer som Ether. Eller de lagrer kryptopengene på sikre servere – som i et pansret pengeskap som ingen får tak i.

Hvitvaskingen av penger ved hjelp av bitcoin blir utført på en stadig mer utspekulert måte

Produserer bitcoin selv?

Men Nord-Korea driver også «servergårder» i eget land. På vårparten i fjor oppdaget Recorded Futures eksperte at regimet åpenbart hadde beegynt å produsere bitcoin eller annen type kryptovaluta selv. Ny kryptovaluta blir laget gjennom kompliserte beregninger, en prosess som blir kalt «mining», altså graving.

Den digitale gravingen krever høy teknisk innsats, og enorme mengder av strøm. Fordi det selv i hovedstaden Pyongyang er hele kvartaler som ofte bare har strøm for noen timer, eller ikke i det hele tatt, kan oppdraget til bitcoin-produksjon kun ha blitt gitt av offentlige etater.

Bakmennene i den nordkoreanske cyberkrigen sitter i etterretningstjenesten, i det såkalte Reconnaissance General Bureau (RGB), mener amerikanske eksperter. Satellittbilder fra hovedkvarteret «for sørlige operasjoner» ved en motorvei i Pyongyang viser en samling av grå høyhuskomplekser. US-eksperter tror at «Kontor 121», den yngste enheten som ble dannet etter 2013, står bak tallrike cyberangrep. Men også militæret og det herskende kommunistpartiet rår over egne cyberenheter.

Til sammen har Nord-Korea opptil 7.000 hackere, anslår eksperter fra den sørkoreanske etterretningstjenesten.

Dessuten opererer angriperne fra utlandet, hevder US-analytikeren Moriuchi. Mange unge nordkoreanere blir ikke lenger bare sendt til Kina, men også til India, Malaysia og Indonesia – for å studere IT-nære fag. Fra disse landene blir også mange av angrepene, som av etterretningstjenester fra hele verden tilskrives Nord-Korea, styrt operativt. En femtedel av angrepene blir gjennomført fra India.

Nordkoreanske ambassader i land som India antas å være RGB-baser for angrepene. Da sørkoreanske banker og medier ble angrepet i 2013, ble sporene fulgt tilbake til kinesiske Shenyang hvor tallrike nordkoreanske bedrifter i lang tid hadde filialer.

Kims cyberspioner angriper som regel i små lag. De overvåker hverandre og står under et enormt press for å lykkes.

– Før de får lov til å vende hjem, må de ha skaffet til veie minst 100 millioner dollar, forteller en sørkoreansk ekspert.

Hvor mye nordkoreanerne til syvende og sist virkelig greier å få tak i, er det likevel ikke mulig å tallfeste på en troverdig måte.

– For langt fra alle selskap og myndigheter som er blitt angrepet, oppgir at de er blitt ![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) hacket.

hacket. ![[soft hyphen]](/(mtime=1513580550)/roxen-files/print/images/magic-dash.png) Særlig fordi hackingen ofte først ble mulig på grunn av pinlige sikkerhetshull. Likeså holdes angrep hemmelig, av etterforskningstaktiske årsaker, sier forsvarsspesialisten Kwak.

Særlig fordi hackingen ofte først ble mulig på grunn av pinlige sikkerhetshull. Likeså holdes angrep hemmelig, av etterforskningstaktiske årsaker, sier forsvarsspesialisten Kwak.

Før de får lov til å vende hjem, må de ha skaffet til veie minst 100 millioner dollar

Fortsetter «suksessen»

– Fra den nordkoreanske ledelsens perspektiv er cyberoffensiven en stor suksess. I årene som kommer vil den derfor fortsette med uforminsket styrke, anslår James Lewis som analyserer Kims cyberaktiviteter for «tenkefabrikken» Center for Strategic and International Studies i Washington, og som har gitt råd til Obama-regjeringen.

Imidlertid mener han at det er usannsynlig at Nord-Korea, gjennom sine cyberangrep, er i stand til å sørge for vedvarende fysiske skader i USA – som for eksempel en blackout av strømforsyningen.

Regimet veier hittil risiki nøye opp mot hverandre. Det unngår alt som kan innebære gjengjeldelse fra USAs side, og som kan true egen overlevelse. Et angrep på livsviktig US-infrastruktur ville være en ekstrem provokasjon som ikke ville forbli ubesvart, ifølge Lewis.

Mye mer direkte føles derimot faren for Sør-Korea.

– Cybervåpnene i Kim-regimets hender vil på sikt kunne utvikle seg til den samme store trusselen som atomprogrammet, sier Kim Seung Joo. Han jobbet tidligere hos statlige Korea Internet & Security Agency og underviser nå ved Korea-universitetet i Seoul.

– I disse dager blir krigshandlinger mer og mer utført av datamaskiner, mener professoren. Han viser til USAs dronekrig, hvor offiserer styrer angrep i fjerne krigsområder som Afghanistan og Somalia fra sine datamaskiner i hjemlandet. Også i Sør-Korea er det stasjonert slike high-tech-våpen. I en nødsituasjon er det derfor tenkelig at Kims hackere bryter seg inn i droners eller raketters datasystem og på denne måten bringer dem under sin kontroll.

Det ville være en horror-situasjon, fordi da trenger ikke diktator Kim sine egne atomraketter lenger. Han kunne enkelt ha ført sin krig med motstandernes våpen.

© 2017 Der Spiegel or Spiegel Online. Distributed by New York Times Syndicate. Oversatt fra tysk av Hermann Möhring.